Laut Bosch-Manager ist der Aufwand für die Angreifer jedoch enorm.

Die vielen bekanntgewordenen Hacks von Autos sind nach Einschätzung eines Bosch-Managers schwer zu kopieren. "Da steht ein sehr hoher Aufwand dahinter", sagte Martin Emele, Leiter des Bereichs Produktsicherheit bei der Bosch-Tochter ETAS GmbH der Deutschen Presse-Agentur. "Die Angriffe sind auch nicht unbedingt auf andere Fahrzeugmodelle geschweige denn andere Hersteller übertragbar."

Die Hacks erforderten eine gewisse Expertise, weil die Systeme komplex seien, so Emele. Zudem würden in den Fahrzeugen oft unterschiedliche Bordelektronik oder Steuergeräte verwendet.

>>>Nachlesen: Hacker stoppen Corvette per SMS

Mehrere Fälle in kurzer Zeit

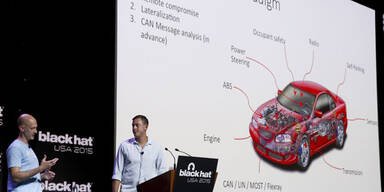

Zuletzt war zu den Hacker-Konferenzen Black Hat und DefCon eine ganze Reihe von Angriffen öffentlich geworden. Fiat Chrysler (FCA) musste in den USA die Software von 1,4 Millionen Jeep-Fahrzeugen aktualisieren, weil Hacker über eine Sicherheitslücke im Unterhaltungssystem des Wagens, das mit dem Internet verbunden ist, bis zur Steuerung des Fahrzeugs vordringen konnten. Andere demonstrierten, wie sie über ein Digitalradio von GM das Auto aufschließen oder starten konnten. Wieder andere schafften es, einen Tesla S während der Fahrt auszuschalten.

In allen drei Fällen waren die Hacker Sicherheitsforscher, die ihr Können demonstrierten. "Bei den bekannten Hacks spielte meist natürlich auch der technische Ehrgeiz eine Triebfeder", sagt Emele. "Das ist eine Spielwiese für Universitäten und Forschungseinrichtungen, durch die man eine gewisse Bekanntheit erlangen kann."

>>>Nachlesen: Hacker stoppen 110 km/h schnellen Jeep

Auch BMW war betroffen

Ein kriminelles Interesse gebe es bei Tachomanipulation, beim einfachen Öffnen oder Diebstahl von Autos, sagte Emele. Der ADAC hatte Anfang des Jahres eine Schwachstelle bei BMW aufgedeckt, mit deren Hilfe fremde Autotüren per Funk entriegelt werden konnten (wir berichteten). Interessant seien alle Kommunikationsdaten, die sicherheitsrelevante Systeme beeinflussen können, sagt Emele. "Außerdem personenbezogene Daten wie Kontakte, Navigationsziele und Ähnliches."

Jens Hinrichsen, der bei dem niederländischen Chip-Spezialisten NXP für Bauteile zuständig ist, die auch in Autos eingesetzt werden, warnte zuletzt: Autohersteller müssten zum Schutz vor Hacker-Angriffen Bereiche mit Internet-Verbindung strikt vom Rest der übrigen Fahrzeugtechnik abgrenzen. Der für den Jeep-Hack verantwortliche Sicherheitsforscher Chris Valasek, Direktor für Fahrzeugsicherheitsforschung bei der Beratungsfirma IOActive, warnte zuletzt: Die Autobauer hinkten in einigen Bereichen hinterher.

>>>Nachlesen: BMW-Modelle vor Hackern wieder sicher

Angriffe werden simuliert

Bosch selbst setzt auf ein mehrstufiges System und sogenannte Penetrationstests, die Hackerangriffe simulieren. Methoden also, die Sicherheitsexperten auch für den Schutz von Unternehmen empfehlen. "Das Schalenmodell funktioniert im Prinzip wie eine Ritterburg mit einer hohen Mauer und mehreren Befestigungswällen mit tiefen Gräben dazwischen", sagte Emele.

So darf bei den Systemen von Bosch die Internetverbindung immer nur vom Fahrzeug aufgenommen werden. Bis dahin ist das Fahrzeug im Internet überhaupt nicht sichtbar. Bei der Kommunikation setzt Bosch auf Standard-Verschlüsselungstechniken. "Außerdem verwenden wir Authentifizierungsmechanismen sowohl auf Server- als auch auf Fahrzeugseite", erklärt Emele. Zertifikate stellen sicher, dass sich nur identifizierte Geräte mit dem Backend verbinden können.

Schlüssel zwischen Sender und Empfänger

Firewalls und Gateways sollen die ungewollte Weitergabe von Informationen im Auto verhindern. Stauinformationen beispielsweise können zwar aus dem Internet kommen. "Diese Information wird bewertet und nach Validierung an die fahrzeuginterne Verarbeitung gegeben", sagt Emele. Sicherheitsrelevante Informationen wie Bremskommandos werden dagegen mit einem Stempel auf Basis eines gemeinsamen Schlüssels zwischen Sender und Empfänger versehen. "Selbst wenn es einem Angreifer gelingen würde, von der Telematik-Einheit ein Bremssignal an das Bremssteuergerät zu senden, würde dieses nicht akzeptiert, weil es nicht den richtigen Fingerprint erzeugen kann, ohne den notwendigen Schlüssel zu besitzen." Die einzelnen Steuergeräte wiederum gegen Manipulation geschützt, in dem beispielsweise nur signierte Software aufgespielt werden darf.